Con Bitcoin en aumento y un mercado que excede los miles de millones de dlares, la criptomoneda ha atrado a los malhechores informticos con la mira puesta en tan suculento botn.

En diciembre, descubrimos una operacin de amplio alcance dirigida a s de criptomonedas, que se estima que se inici en enero de 2020. Esta extensa operacin se compone de una campaa de marketing completa, aplicaciones personalizadas relacionadas con criptomonedas y una nueva herramienta de remoto (RAT) escrita desde cero.

La campaa incluye: registros de dominios, sitios web, aplicaciones con troyanos, cuentas de redes sociales falsas y una nueva RAT no detectada que hemos denominado ElectroRAT . ElectroRAT est escrito en Golang y compilado para apuntar a mltiples sistemas operativos: Windows, Linux y MacOS.

Es bastante comn ver a varios ladrones de informacin tratando de recopilar claves privadas para acceder a las billeteras de las vctimas. Sin embargo, es raro ver herramientas escritas desde cero y utilizadas para apuntar a mltiples sistemas operativos con estos fines.

El atacante responsable de esta operacin ha atrado a los s de criptomonedas para que descarguen aplicaciones con troyanos promocionndolas en redes sociales y en diferentes foros. Estimamos que esta campaa ya ha infectado a miles de vctimas, segn la cantidad de visitantes nicos a las pginas de pastebin utilizadas para ubicar los servidores de comando y control.

.png)

La operacin

El atacante ha creado tres aplicaciones troyanizadas diferentes, cada una con una versin para Windows, Linux y Mac. Los binarios se alojan en sitios web creados especficamente para esta campaa.

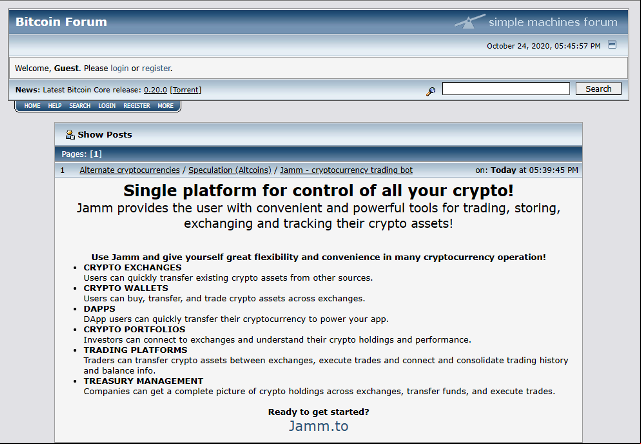

Estas aplicaciones estn directamente relacionadas con las criptomonedas. " Jamm " y " eTrade " son aplicaciones de gestin de comercio de criptomonedas, y " DaoPoker " es una aplicacin de pquer de criptomonedas . Las figuras 1 y 2 son las pginas de inicio de los sitios web " Jamm " y " eTrade ". La Figura 3 muestra cmo se ve la aplicacin eTrade una vez que se ejecuta en un escritorio de Ubuntu.

.png)

Figura 1: Pgina de inicio de "Kintum" que aloja los troyanos Windows, Linux y MacOS de eTrade

.png)

Figura 2: Pgina de inicio de "Jamm" que aloja los troyanos Windows, Linux y MacOS de Jamm

.png)

Figura 3: Aplicacin eTrade (Kintum) en el escritorio de Ubuntu

Estas aplicaciones se promocionaron en foros relacionados con criptomonedas y blockchain, como bitcointalk y SteemCoinPan. Las promociones, publicadas por s falsos, tentaron a los lectores a navegar por las pginas web de las aplicaciones, donde podan descargar la aplicacin sin saber que en realidad estaban instalando malware. Las figuras 4 y 5 son ejemplos de las promociones publicadas en estos foros.

.png)

Figura 4: El "anri.rixardinh" publica en un foro de Chinese Hive en PeakD promocionando la aplicacin "eTrade"

Figura 5: Aplicacin "Jamm" promocionada en el foro de bitcointalk

El atacante hizo un esfuerzo adicional para crear personas de Twitter y Telegram para la aplicacin " DaoPoker ", adems de pagarle a un influencer por publicidad. La Figura 6 muestra la pgina de Twitter de DaoPoker. La Figura 7 muestra eTrade promocionado por un anunciante de redes sociales con ms de 25.000 seguidores en Twitter.

.png)

Figura 6: Twitter de DaoPoker pgina

Figura 7: eTrade (Kintum) promocionado a travs de un anunciante de redes sociales en Twitter

Vctimas

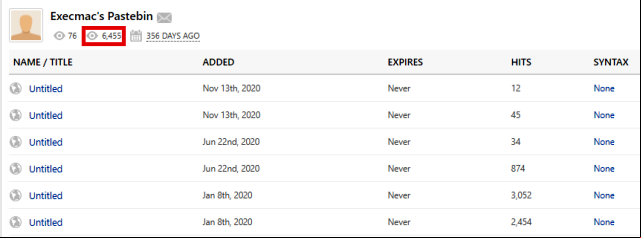

Como parte de su flujo de comportamiento, ElectroRAT a pginas de pastebin sin procesar para recuperar la direccin IP de C&C. Las pginas de pastebin son publicadas por el mismo llamado Execmac. Navegando por la pgina del , tenemos ms visibilidad del nmero de vctimas objeto de esta campaa. En la Figura 8, podemos ver que la cantidad de visitantes nicos a las pastas del es de aproximadamente 6.5K [en el momento de escribir este artculo]. Tambin podemos ver que las primeras pginas de pastebin se publicaron el 8 de enero de 2020, lo que indica que la operacin ha estado activa durante al menos un ao.

Abriendo una lata de ladrones

La pgina de pastebin mencionada anteriormente revela ms informacin. Otras pastas publicadas por el mismo contienen C & C directamente vinculados a Amadey y KPOT . Estos malware son ladrones comprados principalmente en la Dark Web como malware estndar. ElectroRAT comparte funcionalidades similares a estos troyanos conocidos, sin embargo, est escrito desde cero en Golang. Suponemos que una razn para esto es apuntar a mltiples sistemas operativos, ya que Golang es increblemente eficiente para el uso de mltiples plataformas. Escribir el malware desde cero tambin ha permitido que la campaa vuele bajo el radar durante casi un ao al evadir todas las detecciones de Antivirus.

Anlisis tcnico

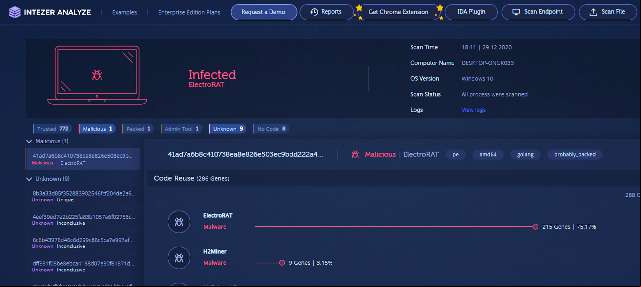

Jamm, DaoPoker y eTrade se crearon utilizando Electron, una plataforma de creacin de aplicaciones. ElectroRAT est integrado dentro de cada aplicacin. Una vez que la vctima ejecuta la aplicacin, se abre una GUI inocente, mientras que ElectroRat se ejecuta oculto en segundo plano como "mdworker". La Figura 3 anterior muestra la GUI de la aplicacin eTrade en tiempo de ejecucin en una mquina de escritorio Ubuntu infectada. La Figura 11 muestra cmo se ve la infeccin entre bastidores utilizando la plataforma de proteccin de cargas de trabajo en la nube de Intezer, Intezer Protect.

Figura 11: Alerta de ElectroRAT en Intezer Protect

La aplicacin troyanizada y los binarios de ElectroRAT se detectan poco o no se detectan por completo en VirusTotal en el momento de escribir este artculo. La Figura 12 muestra la tasa de deteccin de la aplicacin DaoPoker firmada en VirusTotal.

.png)

Figura 12: Aplicacin DaoPoker en VirusTotal (2c35bfabc6f441a90c8cc584e834eb59)

ElectroRAT es extremadamente intrusivo. Tiene varias capacidades como registro de teclas, tomar capturas de pantalla, cargar archivos desde el disco, descargar archivos y ejecutar comandos en la consola de la vctima. El malware tiene capacidades similares para sus variantes de Windows, Linux y MacOS.

Deteccin y respuesta

Detecte si una mquina de su red se ha visto comprometida

Puede detectar rpidamente si su mquina, o una mquina en su red, ha sido comprometida por malware usando Intezer Protect e Intezer Analyze Endpoint Scanner :

-Mquinas Linux

Las amenazas de Linux van en aumento. Utilice Intezer Protect para obtener visibilidad completa en tiempo de ejecucin sobre el cdigo en sus sistemas basados en Linux y reciba alertas sobre cualquier cdigo malicioso o no autorizado. Tenemos una edicin comunitaria gratuita .

La Figura 10 anterior enfatiza una alerta de Intezer Protect en una mquina comprometida. La alerta le proporciona un contexto completo sobre el cdigo malicioso, incluida la clasificacin de amenazas, la ruta del binario en el disco, el rbol de procesos, el comando y el hash.

-Mquinas Windows

La ejecucin del Endpoint Scanner de Intezer le proporcionar visibilidad del tipo y origen de todo el cdigo binario que reside en la memoria de su mquina. La Figura 13 muestra un ejemplo de un punto final infectado con ElectroRAT.

Figura 13: Endpoint infectado con ElectroRAT

Respuesta

Si fue o sospecha que es vctima de esta estafa, siga los siguientes pasos:

-Termine el proceso y elimine todos los archivos relacionados con el malware.

-Asegrese de que su mquina est limpia y ejecutando un cdigo 100% confiable utilizando las herramientas de Intezer mencionadas anteriormente.

-Mueva sus fondos a una nueva billetera.

-Cambie todas sus contraseas.

Tambin puede ejecutar esta regla YARA contra artefactos en memoria para detectar ElectroRAT.

Envolver

Es muy poco comn ver una RAT escrita desde cero y utilizada para robar informacin personal de s de criptomonedas. Es an ms raro ver una campaa tan amplia y dirigida que incluya varios componentes, como aplicaciones / sitios web falsos y esfuerzos de marketing / promocin a travs de foros relevantes y redes sociales.

ElectroRAT es el ltimo ejemplo de atacantes que utilizan Golang para desarrollar malware multiplataforma. Hablamos de esta tendencia en las principales amenazas en la nube de Linux de 2020 .

Las versiones PE y ELF de ElectroRAT estn indexadas en Intezer Analyze para que pueda clasificar rpidamente cualquier muestra que sea genticamente similar.

Fuente: INTEZER